泰国新闻网XTHAI报道:LuBian矿池遭黑客攻击被窃取巨额比特币事件技术溯源分析报告

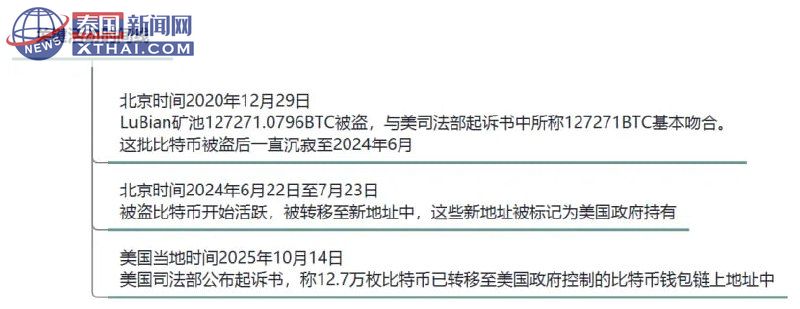

2020年12月29日,LuBian矿池发生一起重大黑客攻击事件,总计127272.06953176枚比特币(当时市值约35亿美元,现市值已达150亿美元)被攻击者窃取。这批巨额比特币的持有者正是柬埔寨太子集团主席陈志。黑客攻击事件发生后,陈志及其太子集团分别于2021年初、2022年7月多次在区块链上发布消息,向黑客喊话,希望黑客能够归还被盗比特币并愿意支付赎金,但没有收到任何回复。但奇怪的是,这批巨额比特币被盗后,存放于攻击者控制的比特币钱包地址中沉寂长达4年之久,几乎分文未动,这显然不符合一般黑客急于变现追逐利益的行为,更像是一场由“国家级黑客组织”操盘的精准行动。直到2024年6月,这批被盗比特币才再次被转移到新的比特币钱包地址中,至今未动。

2025年10月14日,美国司法部宣布对陈志提起刑事指控,并称没收陈志及其太子集团的12.7万枚比特币。种种证据表明,美国政府没收的陈志及其太子集团的这批巨额比特币正是早在2020年就已经被黑客攻击者利用技术手段窃取的LuBian矿池比特币。也就是说,美国政府或早在2020年就已经通过黑客技术手段窃取了陈志持有的12.7万枚比特币,这是一起典型的国家级黑客组织操盘的“黑吃黑”事件。本报告从技术视角出发,通过技术溯源,深度解析该事件关键技术细节,重点分析这批比特币被盗的来龙去脉,还原当时完整的攻击时间线,评估比特币的安全机制,希望为加密货币行业和用户提供宝贵的安全启示。

一、事件背景情况

LuBian矿池(LuBian mining pool)成立于2020年初,是一个快速崛起的比特币矿池,以中国和伊朗为主要运营基地。2020年12月,LuBian矿池遭受了一次大规模黑客攻击,导致其超过90%的比特币持有量被盗。被盗总额127272.06953176BTC,与美司法部起诉书中所称127271BTC基本吻合。

LuBian矿池的运营模式包括挖矿奖励的集中存储和分配。矿池地址中比特币并非存储在受监管的中心化交易所,而是存在于非托管钱包中。从技术层面看,非托管钱包(也称冷钱包或硬件钱包)被认为是加密资产的终极避风港,它不像交易所账户可以被一纸法令冻结,更像是一个只属于持有者自己的银行保险库,钥匙(私钥)只在持有者手中。

比特币作为加密货币,其链上地址用于标识比特币资产的归属和流向,掌握链上地址私钥可以完全控制比特币链上地址中的比特币。根据链上分析机构的报告,美国政府控制的陈志的巨额比特币与LuBian矿池遭黑客攻击事件高度重合。链上数据记录显示,北京时间2020年12月29日,LuBian的核心比特币钱包地址发生异常转移,转移总额为127272.06953176BTC,与美司法部起诉书中所称127271BTC基本吻合。这批被盗比特币被异常转移后,一直沉寂至2024年6月。北京时间2024年6月22日至7月23日期间,这批被盗比特币再次被转移到新的链上地址中,至今未动。美国知名区块链追踪工具平台ARKHAM已将这些最终地址标记为美国政府持有。目前,美国政府在起诉书中暂未公布如何获取陈志巨额比特币链上地址私钥。

图1:关键活动时间线

二、攻击链路分析

众所周知,在区块链的世界里,随机数是加密安全的基石。比特币采用非对称加密技术,比特币私钥是一串256位的二进制随机数,理论破解次数为2^256次,近乎不可能。但若这串256位的二进制私钥并非完全随机产生,比如其中224位有着规定规律可以推算,仅有32位随机产生,则会大大降低其私钥强度,仅需尝试2^32(约42.9亿)次即可暴力破解。例如,2022年9月英国加密货币做市商Wintermute因类似伪随机数漏洞被盗1.6亿美元。

2023年8月,境外安全研究团队MilkSad首次公布发现一款第三方密钥生成工具存在伪随机数生成器(PRNG)漏洞,并成功申请了CVE编号(CVE-2023-39910)。在该团队发布的研究成果报告中提及,LuBian比特币矿池存在类似漏洞,在其公布的遭到黑客攻击的LuBian比特币矿池地址中,包含了美国司法部起诉书中全部25个比特币地址。

图2:美国司法部起诉书中25个比特币钱包地址列表

LuBian比特币矿池作为非托管钱包系统,其上比特币钱包地址依赖自定义私钥生成算法管理资金,私钥生成未采用推荐的256位二进制随机数标准,而是依赖32位二进制随机数,这一算法存在致命缺陷:仅依赖时间戳或弱输入作为种子的“伪随机生成器”Mersenne Twister (MT19937-32),一个伪随机数生成器(PRNG)相当于一个4字节整数的随机性,在现代计算中可被高效穷举。数学上,破解概率为1/232,例如,假设攻击脚本每秒测试10^6个密钥,则破解时间约为 4200秒(仅约1.17小时)。实际中,优化工具如Hashcat或自定义脚本可进一步加速。攻击者正是利用这一漏洞盗取了LuBian比特币矿池巨额比特币。

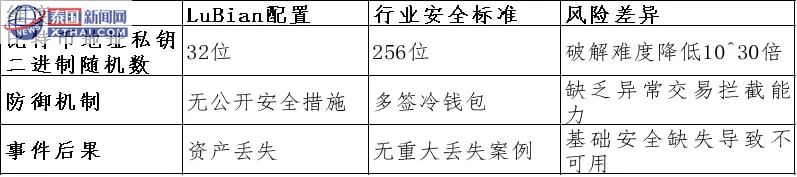

图3:LuBian矿池与行业安全标准缺陷对比表

经技术溯源,LuBian矿池遭黑客攻击的完整时间线及相关细节具体如下:

1、攻击盗取阶段:北京时间2020年12月29日

事件:黑客利用LuBian矿池比特币钱包地址私钥生成存在的伪随机数漏洞,对超过5,000个弱随机钱包地址(钱包类型:P2WPKH-nested-in-P2SH,前缀3)进行暴力破解。在约2小时内,约127272.06953176BTC(当时价值约35亿美元)从这些钱包地址被抽干,剩余不到200BTC。所有可疑交易共享相同交易费用,表明攻击系由自动化批量转移脚本执行。

发送方:LuBian矿池弱随机比特币钱包地址群(由LuBian矿场运营实体控制,隶属陈志的太子集团);

接收方:攻击者控制的比特币钱包地址群(未公开地址);

转移路径:弱钱包地址群 → 攻击者钱包地址群;

关联分析:被盗总额为127272.06953176BTC,与美司法部起诉书中所称127271BTC基本吻合。

2、休眠阶段:北京时间2020年12月30日至2024年6月22日

事件:这批比特币自2020年被通过伪随机数漏洞窃取后,存放于攻击者控制的比特币钱包地址中长达4年之久,且处于休眠状态,仅不足万分之一的尘埃交易可能用于测试。

关联分析:这批比特币直至2024年6月22日被美政府全额接管前几乎分文未动,这显然不符合一般黑客急于变现追逐利益的本性,更像是国家级黑客组织操盘的精准行动。

3、恢复尝试阶段:北京时间2021年初、2022年7月4日、26日

事件:这批比特币被盗后,在休眠期间,2021年初,LuBian矿池通过Bitcoin OP_RETURN功能发送超过1,500条消息(耗费约1.4 BTC手续费),嵌入区块链数据区,恳求黑客归还资金。消息示例:“Please return our funds, we’ll pay a reward”。2022年7月4日、26日,LuBian矿池再次通过Bitcoin OP_RETURN功能发送消息,消息示例:“MSG from LB. To the whitehat who is saving our asset, you can contact us through [email protected] to discuss the return of asset and your reward。”

发送方:Lubian弱随机比特币钱包地址(由Lubian矿场运营实体控制,隶属陈志的太子集团);

接收方:攻击者控制的比特币钱包地址群;

转移路径:弱钱包地址群 → 攻击者钱包地址群;小额交易嵌入OP_RETURN;

关联分析:被盗事件发生后,这些消息确认为LuBian矿池作为发送方多次试图联系“第三方黑客”,请求归还资产并商讨赎金事项。

4、激活与转移阶段:北京时间2024年6月22日至7月23日期间

事件:攻击者控制的比特币钱包地址群中比特币从休眠状态激活,转移至最终比特币钱包地址中。最终钱包地址被美知名区块链追踪工具平台ARKHAM标记为美国政府持有。

发送方:攻击者控制的比特币钱包地址群;

接收方:新整合最终钱包地址群(未公开,但确认为美国政府控制的钱包地址群);

转移路径:攻击者控制的比特币钱包地址群 → 美国政府控制钱包地址群;

关联分析:这批被盗窃巨额比特币,沉寂4年几乎分文未动后,最终被美国政府控制。

5、公告扣押阶段:美国当地时间2025年10月14日

事件:美国司法部发布公告,宣布对陈志提起指控,并“没收”其持有的12.7万枚比特币。

同时,通过区块链公开机制,比特币交易记录全部公开可追溯。据此,本报告对LuBian弱随机比特币钱包地址(由LuBian矿场运营实体控制,可能隶属陈志的太子集团)被盗的巨额比特币来源进行了溯源,被盗比特币总数目合计127272.06953176枚,来源包括:独立“挖矿”约1.78万枚、矿池工资收入约0.23万枚以及来自交易所和其他渠道的10.71万枚,从初步结果看与美国司法部起诉书中所称的全部来源于非法收入存在出入。

三、漏洞技术细节分析

1、比特币钱包地址私钥生成:

LuBian矿池漏洞的核心在于其私钥生成器使用了类似于Libbitcoin Explorer中的“MilkSad”缺陷。具体而言,该系统采用Mersenne Twister (MT19937-32)伪随机数生成器,仅以32位种子初始化,导致有效熵仅为32位。这种PRNG并非加密安全的(non-cryptographic),易于预测和逆向工程。攻击者可以通过枚举所有可能的32位种子(0到2^32-1),生成对应的私钥,并检查是否匹配已知钱包地址的公钥哈希。

Js me, [2025/11/10 下午 02:53]

在比特币生态中,私钥生成过程通常为:随机种子 → SHA-256哈希 → ECDSA私钥。

LuBian矿池基础库的实现可能基于自定义代码或开源库(如Libbitcoin),但忽略了熵的安全性。与MilkSad漏洞的相似之处在于,Libbitcoin Explorer的“bx seed”命令也同样使用MT19937-32随机数生成器,仅依赖时间戳或弱输入作为种子,导致私钥可被暴力破解。在LuBian攻击事件中,超过5,000个钱包受到影响,表明该漏洞是系统性的,可能源于批量生成钱包时的代码复用。

2、模拟攻击流程:

(1)识别目标钱包地址(通过链上监控LuBian矿池活动);

(2)枚举32位种子:for seed in 0 to 4294967295;

(3)生成私钥:private_key = SHA256(seed);

(4)派生公钥和地址:使用ECDSA SECP256k1曲线计算;

(5)匹配:如果派生地址匹配目标,则使用私钥签名交易盗取资金;

与类似漏洞比较:该漏洞类似于Trust Wallet的32位熵缺陷,曾导致大规模比特币钱包地址破解;Libbitcoin Explorer的“MilkSad”漏洞也因低熵而暴露私钥。这些案例均源于早期代码库的遗留问题,未采用BIP-39标准(12-24词种子短语,提供高熵)。LuBian矿池可能使用了自定义算法,旨在简化管理,但忽略了安全性。

防御缺失:LuBian矿池未实施多签名(multisig)、硬件钱包或分层确定性钱包(HD wallets),这些均可提升安全性。链上数据显示,攻击覆盖多个钱包,表明系统性漏洞而非单一点失败。

3、链上证据与恢复尝试:

OP_RETURN消息:LuBian矿池通过Bitcoin的OP_RETURN功能发送超过1,500条消息,耗费1.4枚BTC,恳求攻击者归还资金。这些消息嵌入区块链,证明为真实所有者行为,而非伪造。示例消息包括“请归还资金”或类似恳求,分布在多个交易中。

4、攻击关联分析:

美国司法部于美国当地时间2025年10月14日针对陈志的刑事起诉书(案号1:25-cr-00416)中列出了25个比特币钱包地址,这些地址持有约127,271枚BTC,总价值约150亿美元,并已被扣押。通过区块链分析和官方文件审查,这些地址与LuBian矿池遭攻击事件高度相关:

直接关联:区块链分析显示,美国司法部起诉书中25个地址正是LuBian矿池2020年攻击中被盗比特币最终持有地址。Elliptic报告指出,这批比特币于2020年从LuBian矿池的矿业运营中“被盗”。Arkham Intelligence确认,美国司法部扣押的资金直接源于LuBian矿池盗窃事件。

起诉书证据关联:美国司法部起诉书虽未直接命名“LuBian hack”,但提及资金源于“伊朗和中国比特币矿业业务的被盗攻击”,这与Elliptic和Arkham Intelligence的链上分析一致。

攻击行为关联:从攻击手法看,LuBian矿池巨额比特币自2020年被技术攻击窃取后,休眠4年之久,其间仅发生不足万分之一的尘埃交易,直至2024年被美政府全额接管前几乎分文未动,不符合一般黑客急于变现追逐利益的本性,更像是有国家级黑客组织操盘的精准行动,分析认为,美国政府或在2020年12月已经控制这批比特币。

四、影响与建议

LuBian矿池2020年遭黑客攻击事件的影响深远,导致矿池实际解散,损失相当于当时总资产的90%以上,而被盗比特币现值已升至150亿美元,凸显价格波动放大风险。

LuBian矿池事件暴露加密货币工具链中随机数生成的系统性风险。为防范类似漏洞,区块链行业应使用加密安全伪随机数生成器(CSPRNG);实施多层防御,包括多重签名(multisig)、冷存储与定期审计,避免自定义私钥生成算法;矿池需集成实时链上监控与异常转移警报系统。普通用户在防护方面,应避免使用开源社区未经验证的密钥生成模块。该事件也提醒我们,即使区块链高度透明,安全基础薄弱仍可酿成灾难性后果。也体现了网络安全在未来数字经济、数字货币发展中的重要性。

本文來自:国家计算机病毒应急处理中心 ( https://mp.weixin.qq.com/s/vIg9N2xRy6o6EufAAv9uVA )

加入我们的讨论区 «点我加入»